Файл hosts – это текстовый файл, который используется операционной системой для ассоциации IP-адресов с доменными именами. Он выполняет функцию простого DNS-сервера, который может перенаправлять запросы на определенные домены на другие IP-адреса. В большинстве случаев файл hosts используется для обеспечения локальной настройки сети или блокировки доступа к определенным веб-сайтам.

Однако, иногда компьютерные злодеи могут изменить файл hosts, чтобы перенаправлять трафик пользователя на вредоносные или поддельные веб-сайты. Это может быть сделано, чтобы перехватить личную информацию, провести атаку фишинга или установить вредоносное ПО на компьютер пользователя.

Если вы обнаружили подозрительные записи в файле hosts, это может быть признаком наличия вредоносного ПО на вашем компьютере. Для безопасности рекомендуется проверить файл hosts на наличие несанкционированных изменений и удалить подозрительные записи, если они обнаружены. Также, важно регулярно обновлять антивирусное программное обеспечение и выполнять сканирование системы, чтобы предотвратить и обнаружить вредоносные программы.

Важно помнить, что изменение файла hosts без надлежащего основания является нежелательным и может привести к неправильной работе операционной системы или программ. Рекомендуется быть осторожными при изменении файла hosts и, при необходимости, обращаться за помощью к специалистам.

Содержимое подозрительного файла hosts

Файл hosts, расположенный в системной директории, используется для привязки IP-адресов к доменным именам. В нормальной ситуации, файл hosts содержит только несколько строк с комментариями, начинающимися с символа "#". Однако, если файл hosts имеет подозрительное содержимое, это может свидетельствовать о наличии вредоносной активности на компьютере.

В подозрительном файле hosts могут присутствовать следующие структуры или записи:

- Записи, которые перенаправляют доверенные домены на непонятные или фальшивые IP-адреса;

- Записи, которые перенаправляют известные домены на локальный IP-адрес (например, 127.0.0.1), чтобы блокировать доступ к этим доменам;

- Записи, которые перенаправляют системные домены, такие как "localhost" или "127.0.0.1", на другие IP-адреса;

- Записи, которые перенаправляют знакомые домены на неправильные IP-адреса с целью перехвата данных или введения пользователя в заблуждение;

- Записи, которые добавляют фейковые домены, которые не соответствуют реальным сетевым ресурсам;

- Записи, которые перенаправляют часто посещаемые сайты на веб-страницы с вредоносными скриптами или рекламным контентом.

Если в файле hosts обнаружено подозрительное содержимое, рекомендуется проверить систему на наличие вредоносных программ, обновить антивирусное ПО и выполнить сканирование компьютера на наличие угроз.

Как вредоносный файл hosts может заражать ваш компьютер?

Вот несколько способов, которыми вредоносный файл hosts может заразить ваш компьютер:

1. Перенаправление сетевого трафика: Злоумышленники могут изменить содержимое файла hosts и добавить в него неверные записи, направляющие сетевой трафик на их серверы. Это может привести к перенаправлению всех запросов на определенный домен или IP-адрес, где злоумышленники могут перехватывать ваши данные, такие как логины и пароли. |

2. Блокирование доступа к ресурсам: Вредоносный файл hosts может содержать неверные записи, блокирующие доступ к определенным веб-сайтам или онлайн-сервисам. Это может привести к невозможности получить доступ к нужным вам ресурсам либо ограничить вашу возможность пользоваться интернетом. |

3. Компрометация безопасности: Вредоносный файл hosts может содержать записи, направляющие вас на поддельные веб-сайты, которые были созданы злоумышленниками для кражи вашей личной информации, такой как финансовые данные или данные платежных карт. Это может поставить вас под угрозу финансовых потерь и вреда для вашей репутации. |

В заключение, имейте в виду, что файл hosts является частью операционной системы и может быть использован как инструмент злоумышленниками для вредоносной деятельности. Будьте осторожны при работе с этим файлом и периодически проверяйте его содержимое на наличие подозрительных записей.

Описание типичных признаков подозрительного файла hosts

Файл hosts в операционной системе Windows может использоваться для преобразования доменных имен в IP-адреса. Однако, в руках злоумышленника этот файл может быть использован для изменения адресов веб-сайтов и перенаправления пользователя на поддельные или опасные ресурсы. Подозрительный файл hosts обычно содержит следующие признаки:

| Признак | Описание |

|---|---|

| Несанкционированные записи | Подозрительный файл hosts может содержать записи, которых там быть не должно. Это могут быть адреса, которые перенаправляют пользователя на вредоносные или фишинговые веб-сайты. |

| Множественные записи для одного домена | Если в файле hosts присутствуют несколько записей для одного и того же домена, это может быть признаком манипуляций злоумышленником. Он может использовать это для перенаправления пользователя на различные ресурсы с целью получить доступ к личным данным или провести атаку. |

| Изменение стандартных записей | Подозрительный файл hosts может содержать изменения стандартных записей, таких как localhost. Это может привести к проблемам с работой некоторых программ или блокировке доступа к локальным ресурсам. |

Если вы обнаружили подозрительный файл hosts на своем компьютере, рекомендуется удалить его или восстановить оригинальный файл с помощью средств операционной системы или антивирусной программы. Также стоит обратить внимание на другие признаки компрометации системы и принять меры для ее защиты.

Может ли файл hosts быть полезным?

Вот несколько способов, как файл hosts может быть полезным для пользователя:

- Фильтрация контента: С помощью файла hosts можно блокировать доступ к определенным веб-сайтам или доменным именам. Это может быть полезным, если вы хотите защитить себя или своих детей от нежелательного контента.

- Управление сетью: Файл hosts позволяет настраивать локальную сеть и использовать собственные имена вместо IP-адресов. Это может быть полезно для создания внутренней инфраструктуры или упрощения доступа к сетевым ресурсам.

- Ускорение доступа к веб-сайтам: Добавление IP-адресов в файл hosts может ускорить доступ к часто посещаемым веб-сайтам. Вместо того чтобы ждать ответа от DNS-сервера, операционная система сможет сразу обратиться к нужному IP-адресу.

- Тестирование веб-сайтов: Файл hosts можно использовать для тестирования веб-сайтов на локальном компьютере без необходимости настройки DNS-сервера или публикации сайта в сети.

Важно помнить, что кроме полезных преимуществ, файл hosts может быть злоупотреблен и использован для злоумышленных целей. Поэтому, если вы обнаружили подозрительный файл hosts или заметили странные записи в своем существующем файле hosts, вам следует принять меры для защиты своей системы.

Зачем злоумышленникам создавать подозрительные файлы hosts?

Злоумышленники создают подозрительные файлы hosts для осуществления различных видов атак и нарушения работы сети. Вот некоторые из возможных мотивов:

- Перенаправление трафика: Злоумышленники могут изменить файл hosts, чтобы перенаправить запросы на фальшивые или вредоносные веб-сайты. Это может быть сделано для кражи личной информации, внедрения вредоносного программного обеспечения или фишинговых атак.

- Блокировка доступа к важным ресурсам: Путем изменения файла hosts злоумышленники могут заблокировать доступ к определенным веб-сайтам или сервисам, таким как сайты социальных сетей или онлайн-банкинг.

- Уклонение от обнаружения: Подозрительные файлы hosts могут использоваться злоумышленниками для обхода систем обнаружения и блокировки вредоносного программного обеспечения. Изменение файла hosts может позволить вредоносному программному обеспечению обходить механизмы защиты и продолжать свою деятельность незамеченным.

- Атаки на локальную сеть: Подозрительные файлы hosts могут быть использованы для атак на локальную сеть, например, путем перенаправления запросов на ложные IP-адреса или бесконечного цикла перенаправлений.

- Создание ботнета: Злоумышленники могут использовать измененные файлы hosts для перенаправления трафика на свои серверы и создания ботнета. Ботнет позволяет злоумышленникам выполнять различные атаки, такие как DDoS или спам, с использованием зараженных устройств.

Как можно удалить подозрительный файл hosts?

Перед тем как приступить к удалению подозрительного файла hosts, важно убедиться, что это действительно подозрительный файл. Вот несколько шагов, которые можно предпринять:

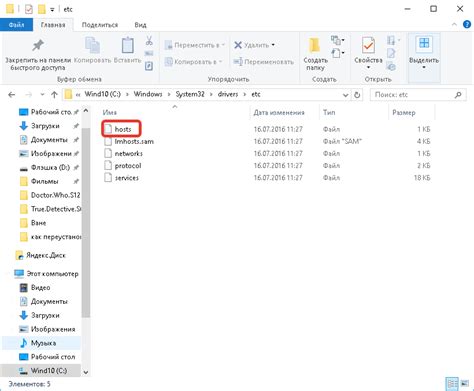

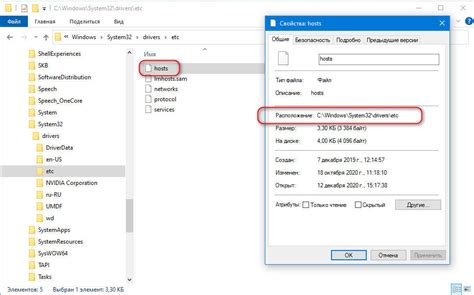

- Проверьте путь к файлу hosts. Подозрительные файлы могут находиться в другой директории или иметь другое имя.

- Откройте файл в текстовом редакторе и внимательно изучите его содержимое. Обратите внимание на необычные записи, такие как непонятные IP-адреса или адреса всплывающих окон.

- Сравните содержимое файла с образцом "чистого" hosts-файла. Если найдены различия, это может указывать на наличие подозрительных записей.

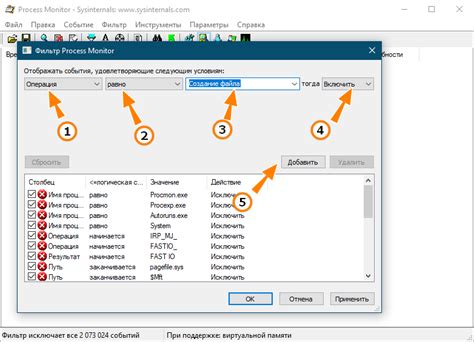

- Проверьте дату создания и последней модификации файла. Если эти даты не совпадают с ожидаемыми или указывают на неправильное время создания, это также может быть признаком подозрительности.

Если вы все же решили удалить подозрительный файл hosts, следуйте этим инструкциям:

- Закройте все программы, которые могут использовать файл hosts, чтобы избежать конфликтов.

- Откройте проводник или файловый менеджер и найдите файл hosts.

- Выделите файл hosts и нажмите правой кнопкой мыши.

- Выберите опцию "Удалить". Может потребоваться ввести пароль администратора, если вы не работаете от имени администратора.

- Подтвердите удаление файла.

После удаления подозрительного файла hosts, рекомендуется проверить вашу систему на наличие вирусов и вредоносного программного обеспечения, чтобы исключить возможность повторного появления подобных файлов.

Как защитить свой компьютер от вредоносного файла hosts?

Чтобы защитить свой компьютер от вредоносного файла hosts, следуйте следующим рекомендациям:

1. Регулярно проверяйте содержимое файла hosts. Откройте файл hosts в текстовом редакторе и проверьте, есть ли там какие-либо странные записи или IP-адреса, которые вам неизвестны. Если вы обнаружите подозрительные записи, удалите их или замените на оригинальные IP-адреса.

2. Обновляйте операционную систему и антивирусное программное обеспечение. Регулярное обновление поможет обнаружить и удалить вредоносное ПО, включая подозрительные записи в файле hosts. Установите автоматические обновления для операционной системы и антивирусного программного обеспечения.

3. Используйте брандмауэр и антивирусное программное обеспечение высокого качества. Хорошие брандмауэры и антивирусное программное обеспечение могут помочь обнаружить и блокировать вредоносное ПО, включая измененные записи в файле hosts. Установите и настройте такое программное обеспечение для достижения оптимальной защиты.

4. Будьте внимательны при скачивании и установке программ. Избегайте небезопасных и ненадежных веб-сайтов для скачивания программ. Всегда проверяйте файлы на наличие вредоносного ПО перед их открытием или установкой. Используйте надежные источники, проверенные пользователями и разработчиками.

5. Сделайте резервные копии важных данных. В случае атаки или инфицирования вредоносным ПО, иметь резервные копии важных данных поможет восстановить информацию без значительных потерь. Регулярно создавайте резервные копии данных на внешнем носителе или в облачном хранилище.

Следование этим рекомендациям поможет защитить ваш компьютер от вредоносного файла hosts и предотвратить возможные угрозы.

Популярные методы распространения подозрительных файлов hosts

Подозрительный файл hosts может распространяться различными способами. Злоумышленники постоянно разрабатывают новые методы, чтобы обойти защитные механизмы и доставить вредоносное ПО на компьютер пользователя.

1. Фальшивые сайты и социальная инженерия:

Один из наиболее эффективных способов распространения подозрительных файлов hosts - это создание фальшивых сайтов, которые инициируют загрузку файла на компьютер пользователя. Злоумышленники могут посылать фишинговые электронные письма, которые кажутся подлинными, чтобы убедить пользователей скачать и запустить подозрительные файлы.

2. Вредоносные программы:

Другой популярный способ распространения файлов hosts - использование вредоносных программ, таких как троянские кони или черви. Вредоносное ПО может скрытно устанавливать или изменять файл hosts на компьютере пользователя без его разрешения.

3. Сетевые атаки:

Злоумышленники могут использовать различные сетевые атаки, такие как атаки на протокол DNS или ARP-спуфинг, чтобы изменить файл hosts на компьютере пользователя. Это позволяет злоумышленникам перенаправлять пользователей на подозрительные веб-сайты или блокировать доступ к надежным сайтам.

Важно отметить, что подозрительный файл hosts не всегда является вредоносным. Он может быть использован для блокировки доступа к определенным веб-сайтам или установки локальных DNS-записей. Однако, если вы обнаружили изменения в файле hosts без вашего согласия или подозрительную активность на вашем компьютере, необходимо принять меры для обнаружения и удаления потенциально вредоносного ПО.