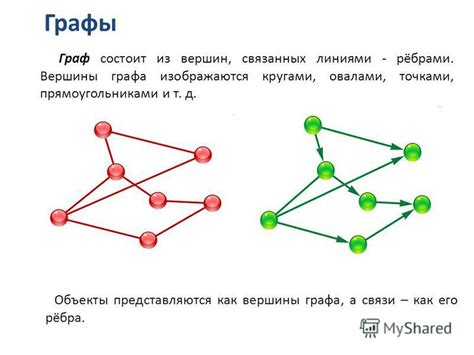

Графы являются важным инструментом в теории графов и имеют широкое применение в различных областях, включая компьютерные науки, математику, социологию и др. В графе вершины представляют объекты, а ребра - связи между ними. Однако в некоторых ситуациях некоторые вершины могут быть более "важными" или "защищенными" по сравнению с другими.

Защищенные вершины - это вершины в графе, которые имеют особое значение и требуют дополнительной защиты. Они могут представлять критические системы в сети, узлы, содержащие ценные данные, или основные компоненты сложных алгоритмов. При анализе графа и исследовании его структуры защищенные вершины могут быть исключены из общего анализа или учитываться отдельно, с целью обеспечения безопасности и надежности системы.

Определение защищенных вершин обычно зависит от конкретной задачи или контекста. В некоторых случаях защита вершин может быть связана с их положением в графе или существованием определенных связей с другими вершинами. В других случаях оценка важности вершин может основываться на дополнительной информации, например, на статистических данных или настройках приоритетов. Понимание этих концепций поможет улучшить безопасность и эффективность работы с графами в разных областях.

Зачем нужны защищенные вершины в графе?

Защищенные вершины в графе имеют особое значение и играют важную роль в различных алгоритмах и задачах, связанных с графовой теорией. Они представляют собой вершины, которые невозможно удалить или изменить без нарушения целостности графа или его свойств.

Защищенные вершины могут быть полезными во многих случаях. Одной из основных причин их использования является обеспечение устойчивости графа к вмешательству или атакам. Например, в сетях связи и телекоммуникаций защищенные вершины могут быть использованы для предотвращения сбоев и обеспечения непрерывности связи.

Защищенные вершины также могут быть использованы для обнаружения и предотвращения ошибок в программном обеспечении или алгоритмах, работающих с графами. Они могут служить своего рода "стоп-сигналами", указывающими на возможные проблемы или недостатки в реализации или входных данных.

Кроме того, защищенные вершины могут индикацией наличия важных узлов или точек в графе, которые требуют особого внимания или обработки. Например, в задачах оптимизации или планирования маршрутов защищенные вершины могут указывать на критические точки, которые необходимо учесть при построении оптимального плана или маршрута.

В целом, использование защищенных вершин позволяет повысить надежность и стабильность работы графовых алгоритмов и систем, а также улучшить точность и эффективность решения задач, связанных с графами. Это делает их важными инструментами для различных областей применения, включая сети, телекоммуникации, оптические системы, логистику и многие другие.

Какие функции выполняют защищенные вершины в графе?

Защищенные вершины в графе играют важную роль в обеспечении безопасности и надежности сетевых соединений. Они выполняют следующие функции:

| Функция | Описание |

|---|---|

| Контроль доступа | Защищенные вершины контролируют доступ к сети и ресурсам, позволяя только авторизованным пользователям получить доступ к информации и функциям. |

| Аутентификация | Защищенные вершины предоставляют механизмы аутентификации, чтобы проверить подлинность пользователей и устройств, прежде чем они получат доступ к сети. |

| Шифрование | Защищенные вершины обеспечивают защиту данных, передаваемых по сети, с использованием различных методов шифрования. Это помогает предотвратить несанкционированный доступ к конфиденциальной информации. |

| Мониторинг и обнаружение инцидентов | Защищенные вершины осуществляют мониторинг сетевого трафика и обнаруживают потенциально вредоносную или аномальную активность. Это позволяет операторам сети реагировать на инциденты безопасности в реальном времени. |

| Брандмауэр | Защищенные вершины могут выполнять функции брандмауэра, контролируя и блокируя сетевой трафик на основе заданных политик безопасности. Это помогает защитить сеть от несанкционированного доступа и вредоносных атак. |

Все эти функции вместе помогают создать надежную и безопасную сетевую инфраструктуру, минимизируя угрозы безопасности и обеспечивая защиту конфиденциальной информации.

Как определить защищенные вершины в графе?

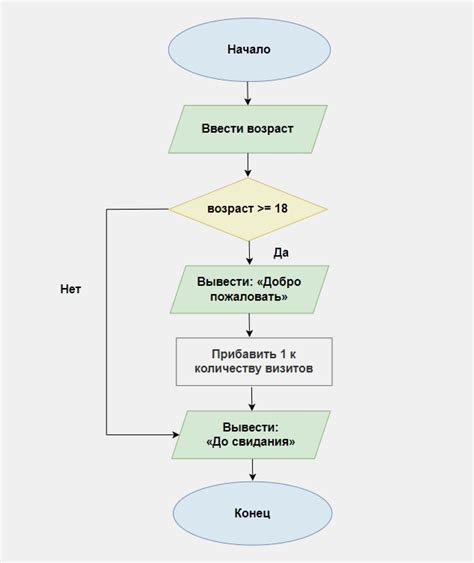

Существуют различные подходы к определению защищенных вершин в графе. Один из наиболее простых способов - это использование алгоритма поиска в глубину (Depth-First Search, DFS).

Сначала выбирается вершина графа и запускается алгоритм DFS из этой вершины. В процессе работы алгоритма, каждая посещенная вершина помечается. Если алгоритм DFS завершает свое выполнение без посещения всех вершин графа, то все помеченные вершины считаются защищенными.

Если алгоритм DFS посещает все вершины графа, то ни одна из них не является защищенной. В этом случае граф не содержит защищенных вершин.

Другим способом определения защищенных вершин в графе является использование алгоритма поиска в ширину (Breadth-First Search, BFS). В этом случае, алгоритм BFS запускается из каждой вершины графа по очереди. Если на каком-то этапе алгоритма BFS не удалось посетить все вершины графа, то текущая вершина и все ее смежные вершины считаются защищенными.

Выбор между алгоритмами DFS и BFS зависит от положения вершин в графе и прикладной задачи, которую нужно решить. В общем случае, оба подхода могут быть эффективными для определения защищенных вершин.

Почему важно искать и защищать вершины в графе?

Важно искать вершины в графе, чтобы обнаружить и понять их свойства и характеристики. Поиск вершин позволяет определить, какие вершины являются ключевыми или критически важными для функционирования графа в целом. Например, в социальных сетях может быть важно искать вершины, которые являются влиятельными персонами или центральными узлами в группе.

Защита вершин в графе также играет важную роль. Защита вершин помогает сохранить целостность и безопасность графа. Поиск и защита вершин может быть особенно актуальными в контексте кибербезопасности и защиты информации. Например, в сетях компьютеров важно искать и защищать вершины, которые могут быть уязвимыми для атак или злоумышленников.

Поэтому поиск и защита вершин в графе являются неотъемлемыми задачами в различных областях, включая социальные сети, сети компьютеров, транспортные сети и многое другое. Это позволяет повысить эффективность и безопасность работы графа и улучшить его общую структуру.

Как найти защищенные вершины в графе?

Существует несколько методов для определения защищенных вершин в графе. Один из них основан на понятии "кратчайшего пути". Для каждой вершины графа мы можем найти ее кратчайший путь до каждой другой вершины. Затем мы сравниваем эти пути и находим вершины, для которых кратчайший путь до всех остальных вершин имеет одну и ту же длину. Такие вершины являются защищенными.

Другой метод основан на определении понятия "центральности вершины". Центральность вершины зависит от того, как много других вершин, включая защищенные вершины, находится на большем удалении от данной вершины. Если вершина имеет высокую центральность, это может указывать на то, что она является защищенной. Коэффициенты центральности могут быть рассчитаны с помощью различных алгоритмов, таких как "центральность по посредничеству" и "центральность по степени".

Нахождение защищенных вершин в графе является сложной задачей, требующей использования алгоритмов графовой теории и сетевого анализа. Однако, понимание защищенных вершин может помочь в выявлении ключевых элементов в графе и повышении его стойкости к различным атакам и сбоям.

Алгоритмы поиска защищенных вершин в графе

Существует несколько алгоритмов, которые могут быть использованы для поиска защищенных вершин.

1. Алгоритм Банкара-Ганти

Этот алгоритм основан на поиске "древовидных" вершин, которые не принадлежат к циклам в графе. Он идентифицирует узлы, которые являются необходимыми для поддержания связности графа. Алгоритм Банкара-Ганти работает на основе удаления листьев из графа до тех пор, пока не останется ни одного листа или нельзя будет удалить больше вершин.

2. Алгоритм Хаузера

Алгоритм Хаузера находит защищенные вершины, исходя из их роли в сети. Он ищет узлы, которые обладают наибольшим количеством кратчайших путей к другим вершинам. Алгоритм Хаузера основан на поиске центральностей вершин и ранжировании их по уровню важности.

3. Алгоритм Флойда-Уоршелла

Этот алгоритм позволяет найти защищенные вершины, основываясь на нахождении всех пар кратчайших путей между вершинами графа. Он использует матрицу смежности, чтобы записать длины всех путей между каждой парой вершин. Защищенные вершины идентифицируются как те, которые находятся на большем количестве кратчайших путей.

Выбор конкретного алгоритма зависит от задачи и характеристик сети. Комбинирование нескольких алгоритмов также может быть полезным для более точного определения защищенных вершин в графе.

Как выбрать подходящий алгоритм поиска?

При выборе подходящего алгоритма поиска в защищенных вершинах графа, следует учитывать несколько факторов:

1. Сложность алгоритма: оцените, насколько быстро и эффективно данный алгоритм выполняет задачу. Подумайте, подходит ли он для работы с графами большого размера или с большим количеством защищенных вершин.

2. Допустимость алгоритма: проверьте, допускает ли выбранный алгоритм работу с защищенными вершинами. Некоторые алгоритмы могут быть адаптированы или модифицированы для этой задачи.

3. Требования к памяти: учтите, сколько памяти требуется для выполнения алгоритма. Если вы работаете с ограниченным объемом памяти, выберите алгоритм, который будет работать оптимально в таких условиях.

4. Гибкость алгоритма: рассмотрите, насколько алгоритм гибкий и способен адаптироваться к разным ситуациям. Если вы предусматриваете возможность изменения требований задачи в будущем, выберите алгоритм, который можно легко изменить или расширить.

5. Наличие ресурсов: проверьте наличие и доступность необходимых ресурсов для выполнения выбранного алгоритма. В некоторых случаях, выполнение конкретного алгоритма может требовать специальных инструментов или библиотек.

Проанализировав и учтя эти факторы, вы сможете выбрать наиболее подходящий алгоритм поиска в защищенных вершинах графа для вашей конкретной задачи.