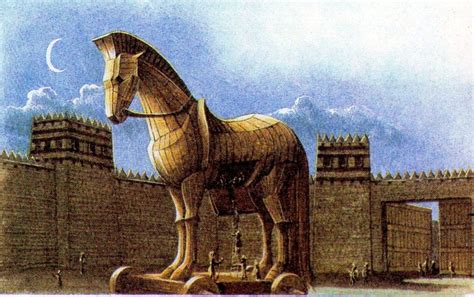

Сегодня в мире компьютерных технологий безопасность информации является одной из самых актуальных и важных проблем. Среди самых распространенных и опасных видов вредоносного ПО стоит выделить троянский конь. Часто ассоциируемый с древнегреческим мифом, троянский конь - это программа, которая маскируется под полезное приложение и скрыто выполняет вредоносные действия на вашем компьютере.

Троянские кони могут проникать в систему различными способами: через вредоносные вложения электронной почты, поддельные сайты, уязвимости операционной системы и другие методы. Они могут украсть ваши личные данные, пароли, банковские реквизиты, шпионить за вами или превратить ваш компьютер в зомби-ботнет для массовых атак.

Но не отчаивайтесь! Существует множество способов защититься от троянских коней. В первую очередь, необходимо использовать надежное антивирусное программное обеспечение, которое будет сканировать входящие файлы и проверять их на наличие вредоносного кода. Также рекомендуется регулярно обновлять операционную систему и все установленные программы, чтобы быть в курсе последних уязвимостей и исправлений.

Дополнительно, важно быть осторожным при открытии вложений в электронных письмах или подозрительных ссылок. Никогда не открывайте файлы сомнительного происхождения или неизвестных отправителей. Используйте сильные пароли для своих учетных записей и не повторяйте один пароль на разных сайтах.

Что такое Троянский конь?

Подобно мифическому коню, Троянский конь может вызвать разрушительные последствия, если пользователь доверчиво установит или запустит его на своем устройстве. Разработчики таких программ придумывают разные способы скрыть зловредный код, чтобы убедить пользователя в безопасности. Затем вредоносная программа может получить доступ к вашей системе, контролировать ее или воровать личные данные.

| Типичные примеры Троянских коней: | Описание: |

|---|---|

| Руткиты | Эти Троянские кони скрывают свою активность, изме-nяя функции операционной системы. |

| Банковские Троянские кони | Целью данных программ является воровство личной информации, такой как пароли и данные банковских счетов. |

| Сетевые Троянские кони | Эти программы используются, чтобы получить удаленный доступ к устройствам. |

| Рекламные Троянские кони | Троянские кони, которые показывают назойливую рекламу и собирают информацию о поведении пользователя. |

| Шпионские Троянские кони | Эти программы следят за активностью пользователя и передают полученную информацию злоумышленникам. |

Для защиты от Троянских коней, рекомендуется использовать надежное антивирусное программное обеспечение и быть осторожными при скачивании и установке программ из ненадежных источников.

Определение и принцип действия

Основная идея троянских коней состоит в том, чтобы обмануть пользователя и заставить его установить или запустить вредоносную программу. Трояны могут быть распространены через вредоносные вложения в электронной почте, порочные ссылки, кракнутые программы или через порты и уязвимости в операционной системе.

После того, как троянский конь попадает на компьютер, он может выполнять разные действия в зависимости от своей задачи. Некоторые трояны создают заднюю дверь в системе, которую злоумышленник может использовать для удаленного управления компьютером. Другие трояны могут записывать нажатия клавиш, похищать пароли или крадут конфиденциальную информацию.

Защититься от троянских коней можно путем использования антивирусного программного обеспечения, которое будет сканировать файлы на наличие вредоносных программ. Важно также устанавливать обновления операционной системы и программ, чтобы устранить известные уязвимости. Кроме того, необходимо быть предельно осторожным при открытии вложений из непроверенных источников и при посещении подозрительных веб-сайтов.

| Преимущества | Недостатки |

|---|---|

| - Маскировка под полезную программу | - Воровство личных данных |

| - Возможность удаленного управления компьютером | - Повреждение файлов и системы |

| - Запись нажатий клавиш и кража паролей | - Распространение через вредоносные вложения |