Протокол HTTP (Hypertext Transfer Protocol) является стандартным протоколом передачи данных в Интернете. Однако, несмотря на свою популярность, HTTP является незащищенным протоколом, что означает, что данные могут быть перехвачены и прочитаны третьими лицами.

Если вы владеете веб-сайтом или приложением, которое запрашивает или передает пользовательскую информацию, такую как логины, пароли или личные данные, обеспечение безопасности является критически важным аспектом вашей работы.

Существует несколько способов устранить незащищенный протокол HTTP и обеспечить безопасность передачи данных. Один из наиболее популярных и эффективных методов - это переход на протокол HTTPS (Hypertext Transfer Protocol Secure).

HTTPS использует так называемый SSL (Secure Sockets Layer), который обеспечивает защищенное соединение между сервером и клиентом. Это позволяет шифровать информацию перед ее отправкой и расшифровывать ее только на приемной стороне. Таким образом, злоумышленники не смогут прочитать или изменить передаваемые данные.

Переключение на HTTPS требует настройки SSL-сертификата на вашем сервере и замены всех ссылок на вашем веб-сайте на соответствующие HTTPS-ссылки. Кроме того, рекомендуется использовать современные криптографические протоколы и алгоритмы для обеспечения максимальной безопасности передачи данных.

Преимущества использования защищенного протокола HTTPS

Вот некоторые основные преимущества использования HTTPS:

- Конфиденциальность данных: HTTPS защищает передаваемые данные с помощью шифрования, что делает их неразборчивыми для третьих лиц. Это особенно важно при передаче личной информации, такой как пароли, номера кредитных карт и другие важные данные. Только получатель может расшифровать данные и прочитать их.

- Аутентификация: HTTPS обеспечивает доверие и подтверждение подлинности веб-сайта. Это означает, что пользователи могут быть уверены в том, что они взаимодействуют с реальным веб-сайтом, а не с поддельным. У веб-сайта, использующего HTTPS, есть цифровой сертификат, который подтверждает его подлинность.

- Целостность данных: HTTPS помогает предотвратить изменение данных при их передаче. Цифровые подписи используются для проверки целостности данных, и если данные были изменены в процессе передачи, получатель будет об этом знать.

- Улучшенный рейтинг поисковых систем: Популярные поисковые системы, такие как Google, отдают предпочтение веб-сайтам, использующим протокол HTTPS. Это может повысить видимость веб-сайта и улучшить его рейтинг в результатах поиска.

В целом, использование HTTPS обеспечивает более безопасный и надежный способ передачи данных в Интернете. Это особенно важно с учетом постоянного развития интернет-угроз и повышения требований к безопасности.

Устранение незащищенного протокола HTTP

Для устранения незащищенного протокола HTTP и перехода на HTTPS следует выполнить следующие шаги:

| Шаг | Описание |

|---|---|

| 1 | Получить SSL-сертификат |

| 2 | Настроить веб-сервер на поддержку SSL |

| 3 | Перенаправить HTTP-запросы на HTTPS |

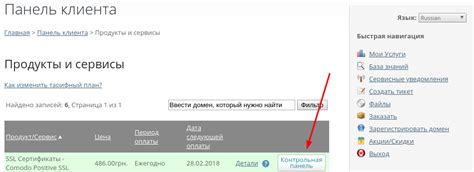

Первым шагом является получение SSL-сертификата. Сертификат является цифровой подписью для вашего сайта и может быть получен у надежного удостоверяющего центра (CA, certificate authority). Приобретение SSL-сертификата подтверждает подлинность вашего сервера и шифрует передаваемые данные.

Вторым шагом является настройка веб-сервера на поддержку SSL. Это включает генерацию закрытого ключа, установку SSL-сертификата и настройку сервера для работы с HTTPS.

Третьим шагом является перенаправление HTTP-запросов на HTTPS. При переходе на HTTPS необходимо настроить сервер таким образом, чтобы все HTTP-запросы автоматически перенаправлялись на HTTPS. Это можно сделать с помощью настроек сервера или файлов .htaccess.

После выполнения этих шагов ваш сайт будет работать через защищенный протокол HTTPS. Устранение незащищенного протокола HTTP повысит безопасность передаваемых данных и защитит от возможных атак на вашу систему.

Активация SSL/TLS сертификата

Для активации сертификата необходимо выполнить следующие шаги:

Выбрать надежного поставщика сертификатов, который предоставляет SSL/TLS сертификаты. Некоторые из известных поставщиков включают Let's Encrypt, Comodo, Symantec и др.

Определить тип SSL/TLS сертификата, который необходим для вашего сервера. Некоторые из распространенных типов включают одноименный сертификат (действителен для одного домена), Wildcard сертификат (действителен для нескольких поддоменов) и Unified Communications (UC) сертификат (действителен для нескольких доменов).

Сгенерировать запрос на сертификат (Certificate Signing Request, CSR). Это файл, который содержит информацию о вашей организации и домене, на который требуется сертификат. Он будет использоваться сертификационным центром для создания SSL/TLS сертификата.

Подписать запрос на сертификат. Этот шаг будет зависеть от поставщика сертификатов и требований вашего сервера. Вы можете загрузить CSR на веб-сайт поставщика сертификатов и следовать инструкциям для получения подписанного сертификата.

Установить SSL/TLS сертификат на ваш веб-сервер. Этот шаг также будет зависеть от типа сервера, который вы используете. Обычно, для серверов Apache и Nginx, необходимо настроить виртуальный хост и указать пути к ключу сервера (private key) и сертификату.

После активации и установки SSL/TLS сертификата ваш веб-сервер будет использовать защищенный протокол HTTPS вместо незащищенного HTTP. Это позволит обеспечить шифрование и безопасность передачи данных между клиентами и сервером, что защитит их от возможного перехвата или изменения третьими лицами.

Не забудьте периодически обновлять и продлевать SSL/TLS сертификат, чтобы обеспечить непрерывную безопасность вашего веб-сервера. Также рекомендуется применять дополнительные меры безопасности, например, использование HTTP Strict Transport Security (HSTS) и настройку корректных заголовков безопасности.

Обеспечение безопасности

Следует заменить незащищенный протокол HTTP на защищенный протокол HTTPS, который обеспечивает безопасную передачу данных между сервером и клиентом. Для этого требуется получить SSL-сертификат и настроить сервер для поддержки HTTPS.

Дополнительно, рекомендуется применять другие меры безопасности, такие как:

- Использование сильных паролей и регулярную смену паролей. Пользователям должно быть рекомендовано использовать пароли, включающие цифры, буквы разного регистра и символы.

- Ограничение доступа к административным функциям сайта только для авторизованных пользователей.

- Регулярные аудиты безопасности для обнаружения уязвимостей и исправления их.

- Применение фильтров для предотвращения внедрения зловредного кода или скриптов на веб-сайте.

Также важно следить за обновлением используемых CMS, фреймворков и плагинов. Разработчики постоянно выпускают исправления ошибок и обновления с целью усовершенствования безопасности.

Обеспечивая безопасность веб-сайта, можно защитить свою компанию или сообщество от потенциальных атак и утечек информации, а также улучшить доверие пользователей и их пользовательский опыт.

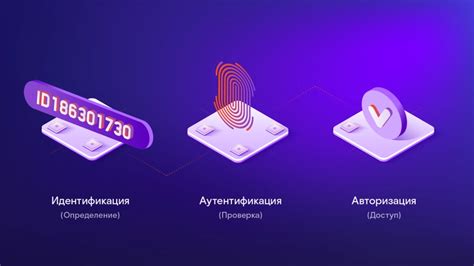

Многофакторная аутентификация

Основная идея многофакторной аутентификации состоит в том, чтобы комбинировать что-то, что у вас есть (например, физическое устройство, такое как USB-ключ), с чем-то, что вы знаете (например, пароль) и/или с чем-то, что вы являетесь (например, ваш отпечаток пальца). Этот подход делает взлом учетной записи гораздо более сложным, так как злоумышленнику нужно обойти несколько уровней безопасности, а не только один.

Преимущества многофакторной аутентификации очевидны. Во-первых, она обеспечивает гораздо более высокую степень безопасности, чем простое использование пароля. Во-вторых, даже если злоумышленник украдет ваш пароль, он все равно не сможет получить доступ к вашей учетной записи без доступа к вашему физическому устройству или другому фактору аутентификации.

Существует несколько различных способов реализации многофакторной аутентификации. Один из наиболее популярных способов - использование одноразовых кодов, которые генерируются при каждом входе в систему и отправляются на ваш зарегистрированный доверенный устройство. Другой популярный способ - биометрическая аутентификация, которая использует уникальные физические особенности, такие как отпечаток пальца или голос для подтверждения личности пользователя.

Важно отметить, что многофакторная аутентификация не является стопроцентной гарантией безопасности, но она значительно снижает риск несанкционированного доступа к вашей учетной записи. Поэтому рекомендуется использовать многофакторную аутентификацию там, где это возможно, особенно для важных аккаунтов, таких как электронная почта, банковские системы или социальные сети.