Формуляр - один из основных инструментов веб-разработки, который позволяет собирать информацию от пользователей. Он широко используется на различных сайтах для отправки заказов, регистрации пользователей, подписки на рассылку и многих других целей. Но несмотря на свою широкую функциональность, формуляр также представляет потенциальную угрозу для безопасности.

Одной из наиболее распространенных угроз является атака на формуляр через внедрение злонамеренного кода. Киберпреступники могут вставить в формуляр JavaScript-код, который будет выполняться на стороне клиента и использоваться для кражи пользовательской информации, включая логины, пароли и другие конфиденциальные данные.

Кроме того, формуляр также может стать уязвимым для атаки типа "отказ в обслуживании" (DDoS). Нападающие могут отправить огромное количество запросов с помощью автоматизированных скриптов или ботов, что может привести к перегрузке сервера и временной недоступности сайта для обычных пользователей.

Чтобы избежать данных угроз и обеспечить безопасность формуляров, необходимо принять несколько мер предосторожности. Во-первых, следует осуществлять валидацию данных, вводимых пользователем, на стороне сервера. Это поможет исключить возможность внедрения злонамеренного кода и обеспечить только допустимый ввод. Во-вторых, следует использовать криптографические методы, такие как SSL-шифрование, для защиты передачи данных между клиентом и сервером. И, наконец, рекомендуется использовать CAPTCHA-коды и ограничить количество допустимых запросов от одного IP-адреса в единицу времени, чтобы предотвратить атаки DDoS.

Определение проблемы

Проблема заключается в том, что злоумышленники могут использовать формуляры для проведения атак на веб-приложение или кражи личной информации. Они могут вводить вредоносный код в поля формы или отправлять вредоносные файлы.

Если формуляры не защищены должным образом, злоумышленники могут выполнить такие атаки, как XSS (межсайтовый скриптинг), SQL-инъекция, перехват информации и многое другое.

Чтобы избежать опасности, связанной с формулярами, необходимо применять соответствующие меры безопасности. Это включает в себя валидацию и санитизацию введенных данных, использование защищенных алгоритмов шифрования для хранения информации, фильтрацию и предотвращение ввода вредоносных кодов, а также ограничение доступа к формулярам только авторизованным пользователям.

Использование безопасных практик разработки и тестирования формуляров поможет гарантировать, что пользователи будут защищены от потенциальных угроз, связанных с вводом информации через формы на веб-страницах.

Возможные угрозы

При работе с формулярами могут возникать различные угрозы, которые могут нанести вред веб-приложению и пользователям. Вот некоторые из наиболее распространенных угроз:

1. Внедрение злонамеренного кода: злоумышленники могут использовать формуляр как средство для внедрения вредоносного кода на веб-страницу или веб-приложение. Это может привести к компрометации данных, утечке конфиденциальной информации или даже к удалению или повреждению данных.

2. XSS-атаки: формуляры могут быть подвержены атакам типа "межсайтовый скриптинг" (XSS), которые позволяют злоумышленникам выполнить вредоносный скрипт на стороне клиента. Это может привести к краже сессионных данных, перенаправлению пользователя на вредоносные сайты или выполнению других нежелательных действий.

3. SQL-инъекции: злоумышленник может использовать формуляр для внедрения SQL-кода в запросы к базе данных. Если веб-приложение не проверяет и не фильтрует ввод от пользователя, это может привести к компрометации базы данных, утечке данных пользователей и другим типам атак.

4. CSRF-атаки: формуляры могут быть использованы для проведения атаки типа "межсайтовая подделка запроса" (CSRF), при которой злоумышленник заставляет пользователя выполнить небезопасное действие на веб-приложении без его согласия или ведома. Это может привести к внесению изменений в пользовательский профиль, отправке вредоносных запросов или выполнению других нежелательных действий от имени пользователя.

5. Отказ в обслуживании (DoS) и DDoS-атаки: формуляры могут стать целью атак, когда злоумышленники посылают большое количество запросов, перегружая сервер и приводя к его недоступности для обычных пользователей. Это может вызвать потерю доходов, негативные последствия для репутации бренда и проблемы с доступностью для пользователей.

Чтобы избежать этих угроз, необходимо строго проверять и фильтровать вводные данные от пользователей, применять соответствующие механизмы защиты, такие как валидация данных, удаление вредоносного кода, использование параметризованных запросов в базу данных и защита от CSRF-атак. Также рекомендуется регулярно обновлять и обновлять безопасность веб-приложений и использовать надежные хостинг-провайдеры и инфраструктуру.

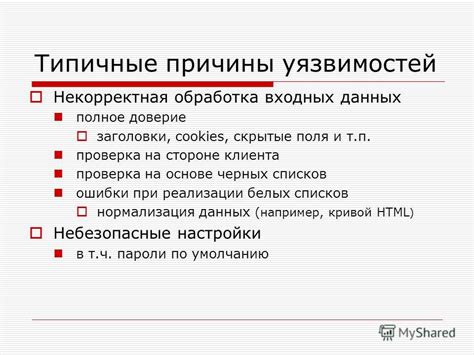

Некорректная обработка данных

Одним из распространенных случаев некорректной обработки данных является отсутствие или неправильная валидация вводимых пользователем данных. Если формуляр не проверяет вводимые данные на корректность, то пользователь может ввести некорректные или опасные данные, которые могут привести к нежелательным последствиям.

Кроме того, некорректная обработка данных может произойти в случае отсутствия или неправильной фильтрации получаемых из формы данных. Если формуляр не фильтрует данные, то в них могут содержаться вредоносные коды или скрипты, которые могут быть выполнены на стороне сервера.

Для избежания проблем с некорректной обработкой данных необходимо использовать соответствующие механизмы валидации и фильтрации данных. Валидация позволяет проверить вводимые данные на соответствие определенным правилам (например, формату почтового адреса или длине пароля), а фильтрация позволяет удалить вредоносные коды из полученных данных.

Использование формуляров без необходимых механизмов валидации и фильтрации данных может привести к серьезным последствиям, поэтому не стоит пренебрегать этими мерами безопасности.

SQL-инъекции

SQL-инъекции могут привести к серьезным последствиям, таким как несанкционированный доступ к базе данных, изменение, удаление или кража данных, а также выполнение любых других операций, поддерживаемых языком SQL.

Для защиты от SQL-инъекций необходимо применять параметризованные запросы, такие как подготовленные выражения или хранимые процедуры, вместо простого конкатенирования пользовательского ввода с SQL-запросом. Также необходимо выполнять валидацию вводимых данных на стороне сервера и применять соответствующие фильтры и санитизацию данных перед использованием их в SQL-запросах.

Дополнительными мерами предосторожности могут быть ограничение привилегий базы данных, использование белых списков разрешенных символов, ограничение доступа к системным таблицам и файлам, использование параметризованных представлений и многое другое.

Учет всех этих мер позволит минимизировать риск SQL-инъекций и обеспечить безопасность вашего веб-приложения.

Кросс-сайт скриптинг

Как только пользователь открывает страницу с внедренным скриптом, он выполняется в контексте данного веб-сайта и может иметь доступ к такой конфиденциальной информации, как логины, пароли, cookie и даже финансовые данные пользователей. Кросс-сайт скриптинг также может быть использован для перенаправления пользователя на другие вредоносные веб-сайты или для проведения фишинговой атаки.

Избежать опасности кросс-сайт скриптинга можно, применяя следующие меры:

- Санитизация данных: Все вводимые пользователем данные должны быть проверены на наличие потенциально опасных символов и спецсимволов, которые могут сработать как код.

- Экранирование данных: Если данные отображаются в HTML-контексте, необходимо предварительно экранировать специальные символы, чтобы они не были интерпретированы как HTML-теги или скрипты.

- Использование контекстно-уязвимых защитных мер: Необходимо использовать фреймворки и библиотеки, которые предоставляют механизмы защиты от XSS-уязвимостей, такие как фильтрация вводимых данных и автоматическое экранирование.

- Обновление и патчи: Важно регулярно обновлять все используемые фреймворки и библиотеки, чтобы исправлять уязвимости, позволяющие эксплуатировать кросс-сайт скриптинг.

Однако важно понимать, что данные меры являются лишь частью решения проблемы кросс-сайт скриптинга, и для полной защиты от этой уязвимости необходимо применять комплексный подход, включающий тщательное тестирование и аудит кода веб-приложения.

Необходимо помнить, что кросс-сайт скриптинг - серьезная угроза для безопасности пользователей и важно уделить должное внимание обеспечению защиты от данной уязвимости веб-приложений.

Методы защиты

Для предотвращения опасностей, связанных с формуляром, существуют различные методы защиты, которые помогают обеспечить безопасность пользователей:

1. Валидация данных:

Валидация данных – это процесс проверки введенной информации на соответствие определенным правилам. Например, можно проверять, что введенный в формуляр email адрес имеет правильный формат или что пароль соответствует требованиям к безопасности. Валидация помогает исключить возможность ввода некорректной информации.

2. Фильтрация:

Фильтрация данных представляет собой процесс удаления или изменения нежелательных или опасных элементов из введенной информации. Например, можно удалять из текста формуляра все HTML теги или запрещать ввод специальных символов, которые могут служить для внедрения вредоносного кода.

3. Экранирование:

Экранирование данных представляет собой процесс преобразования опасных символов в безопасные эквиваленты. Например, вместо символа "" – ">". Это помогает предотвратить внедрение вредоносного кода в выходные данные и сохранить их безопасность.

4. Параметризованные запросы:

Использование параметризованных запросов вместо простых запросов – это еще один метод защиты. Параметризованные запросы позволяют передавать пользовательские входные данные отдельно от запроса, что предотвращает SQL-инъекции и другие атаки, связанные с формуляром.

5. Ограничение доступа:

Ограничение доступа предполагает установку соответствующих прав доступа на сервере и контроль доступа для пользователей. Например, можно ограничить доступ к формуляру только для аутентифицированных пользователей или разрешить только определенные типы операций или запросов.

Применение этих методов защиты позволяет снизить риск возникновения опасностей, связанных с небезопасным использованием формуляра и обеспечить безопасность пользователей. Однако, важно помнить, что они не являются исчерпывающими и должны дополняться другими мерами безопасности, такими как обновление программного обеспечения и мониторинг системы на предмет взломов.