Пословица "троянский конь" является образной фразой, которая используется для обозначения скрытой угрозы или коварного замысла, скрывающегося за видимостью добродетели или полезности. Этот выражение имеет свои истоки в древнегреческой мифологии и является одной из наиболее узнаваемых пословиц в современном языке.

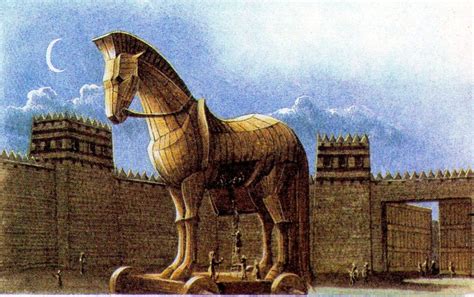

Согласно греческому мифу, после десятилетней осады города Трои, греки не смогли покорить его. Они придумали хитроумный план, и построили деревянного коня, внутри которого скрылось несколько воинов. Прикрывая свое отступление, греки представили коня как жертву богам и оставили его перед городскими воротами Трои. Наивные трояне приняли подложный подарок и привели коня внутрь стен города. Когда ночью греческие воины вышли из коня, они открыли ворота для греков, которые без труда проникли в город и разрушили его. Таким образом, Троянский конь стал символом обмана и предательства.

В современном мире, термин "троянский конь" используется в различных контекстах для описания ситуаций, когда замысел или угроза скрыты за внешней оболочкой, которая может выглядеть безобидной или полезной. Это может относиться к компьютерным вирусам, когда вредоносный код маскируется под полезное программное обеспечение, или к человеку, который представляется добрым и доверчивым, но на самом деле имеет коварные намерения. Концепция троянского коня также может быть использована в метафорическом смысле, для описания ситуаций, когда что-то или кто-то представляет угрозу, но эту угрозу сложно обнаружить из-за ее замаскированности.

Троянский конь - это пример знаменитой метафоры, которая до сих пор актуальна и находит свое отражение в различных сферах нашей жизни. Будьте осмотрительны и наблюдательны, чтобы не стать жертвой троянского коня!

Что такое "троянский конь"

Подобно античному мифу, троянский конь в контексте компьютерной безопасности - это вид вредоносного ПО, которое маскируется под безопасное или полезное приложение, обманывая пользователей и получая доступ к их компьютерам или информации. Троянские кони могут проникать на компьютеры через электронную почту с вредоносными вложениями, загрузкой с недоверенных сайтов или через искусственно созданные уязвимости в программном обеспечении.

Как правило, после установки троянского коня на компьютер он начинает собирать личную информацию пользователя, такую как пароли, данные банковских карт или финансовую информацию. Кроме того, троянец может исполнять команды удаленного злоумышленника, что позволяет источнику атаки контролировать компьютер и использовать его в киберпреступной деятельности.

Для защиты от троянских коней рекомендуется использовать надежное антивирусное программное обеспечение, регулярно обновлять операционную систему и браузер, а также быть осторожным при открывании вложений электронной почты, загрузке файлов из интернета и переходе по недоверенным ссылкам.

Запомните, что "троянский конь" - это нечто совершенно другое, чем мифический лошадиный образ из древнегреческой легенды, а представляет собой серьезную угрозу для компьютерной безопасности и личной информации.

История троянского коня

Согласно греческой мифологии, троянский конь был создан ахейскими войсками во время Троянской войны. Они строили его как огромную деревянную лошадь, которая должна была быть подарена троянцам в знак мира и победы.

Однако, внутри коня спрятался отряд воинов, во главе с Одиссеем. Когда троянцы приняли коня в свои стены, выходя из себя от праздника, ахейцы ночью выскочили изнутри и открыли ворота города для основного ахейского войска.

Таким образом, троянский конь стал причиной падения Трои, древнего города на побережье современной Турции. Эта история служит уроком, что даже наиболее неожиданный и безобидный дар может скрывать в себе опасность и предательство.

Значение пословицы

Пословица "троянский конь" имеет значение "скрытое зло в прекрасной упаковке". Она происходит из Древнегреческой мифологии, где город Троя был взят с помощью хитроумного плана использования деревянного коня в качестве подарка. Внутри коня скрывалось вооруженное войско греков, которое ночью вышло из ловушки и покорило город.

Применительно к современному языку и повседневным ситуациям, пословица используется для описания сложных ситуаций, когда что-то кажется безопасным или хорошим, но на самом деле скрывает негативные последствия или намерения. Троянский конь может символизировать ложных друзей, поддельные товары, обманчивую информацию, цель которой является обмануть или навредить.

В современном мире пословица "троянский конь" широко используется в сфере информационной безопасности, чтобы описать программное обеспечение, которое кажется безопасным, но фактически содержит вредоносные компоненты или вирус. Также она может описывать хакерские атаки, при которых злоумышленники кажутся легитимными пользователями или программами для получения несанкционированного доступа к системам и данным.

| Троянский конь | Значение |

|---|---|

| Сложная ситуация | Скрытое зло в прекрасной упаковке |

| Ложные друзья | Обманчивые намерения |

| Поддельные товары | Скрытые недостатки или опасности |

| Вредоносное программное обеспечение | Скрытые компоненты или вирусы |

| Хакерская атака | Скрытное проникновение и доступ к данным |

Как работает троянский конь

Троянский конь может быть распространен через электронную почту, социальные сети, загрузку файлов или через рекламу на веб-страницах. Когда пользователь запускает троянский конь, он получает доступ к системе и начинает выполнять свои вредоносные функции незаметно для пользователя.

Троянские кони имеют различные цели и способы действия, включая:

- Сбор и передачу личной информации пользователя, такой как логины, пароли, данные банковских карт и т.д.

- Установку дополнительного вредоносного программного обеспечения на компьютере пользователя.

- Удаленный доступ к компьютеру пользователя и выполнение различных действий без его ведома.

- Вымогательство денежных средств или мошенничество через кражу финансовых данных.

Основная опасность троянских коней заключается в их скрытности - они могут работать в фоновом режиме и оставаться незамеченными, пока не совершат свои вредоносные действия. Поэтому важно быть осторожными при запуске неизвестных программ и загрузке файлов из ненадежных источников.

Основные типы троянских коней

Существует несколько основных типов троянских коней, каждый из которых имеет свои характерные особенности и механизмы действия:

1. Backdoor Trojan (троян с задней дверью) – тип троянского коня, который создает "заднюю дверь" на компьютере, позволяющую злоумышленнику получить удаленный доступ к устройству. Это позволяет хакеру получить полный контроль над компьютером, установить другие вредоносные программы или украсть конфиденциальные данные.

2. Keylogger Trojan (троян-кейлоггер) – троянское программное обеспечение, которое записывает все нажатия клавиш на компьютере пользователя. Это позволяет злоумышленнику получить доступ к паролям, логинам, банковским данным и другой конфиденциальной информации, введенной пользователем.

3. Spy Trojan (троян-шпион) – троян, который проникает на компьютер пользователя и незаметно собирает информацию о его активности, такую как посещенные веб-сайты, переписку в социальных сетях или электронную почту. Полученные данные злоумышленник может использовать для шантажа или продажи третьим лицам.

4. RAT (Remote Access Trojan) - троян с удаленным доступом – вредоносное ПО, которое позволяет злоумышленнику удаленно управлять зараженным компьютером. Это дает хакеру возможность выполнять различные операции на компьютере, такие как запись звука, перехват экрана или удаление файлов.

5. SMS Trojan (троян-СМС) – троян, который заражает мобильные устройства и отправляет SMS-сообщения на премиум-номера без ведома пользователя. Это позволяет злоумышленнику получать прибыль за счет оплаты подключенных услуг или оборудования.

Независимо от типа, троянские кони представляют серьезную угрозу безопасности и могут привести к утечке важной информации или нанести значительный ущерб.

Примеры известных атак

В истории кибербезопасности существует множество примеров известных атак, включая такие, как:

1. Атака с использованием троянского коня: одним из наиболее известных примеров атаки с использованием троянского коня является тот самый случай, который послужил источником этих слов в пословице. В классической истории Античной Греции, греки замкнулись внутри известного Трои, прикрывая своих солдат подарком в виде статуи коня. Тем самым они проникли внутрь Трои и смогли завоевать город изнутри.

2. Фишинг: это техника социальной инженерии, при которой злоумышленники создают фальшивые веб-сайты или отправляют поддельные электронные письма, имитируя легитимные и идентичные официальным. Целью фишинга является обмануть пользователей и украсть их личные данные, такие как пароли, номера кредитных карт и персональные сведения.

3. DDoS-атаки: это атаки, которые направлены на перегрузку компьютеров, серверов или сетей путем отправки огромного количества запросов. Такая атака приводит к серьезным проблемам доступности сервисов и сайтов, что может нанести экономический ущерб и отрицательно повлиять на бизнес.

4. Вредоносные программы: такие как вирусы, черви и шпионские программы, которые распространяются через зараженные файлы и вредят компьютерам или сетям. Эти программы могут украсть личные данные, ослабить безопасность системы или вызвать различные другие проблемы.

Это только некоторые примеры известных атак, которые демонстрируют различные методы и стратегии, используемые злоумышленниками для нарушения кибербезопасности.