Инжектирование DLL файлов представляет собой процесс внедрения динамической библиотеки (DLL) в другую программу или процесс. DLL файлы содержат код и данные, которые могут быть использованы программой, в которую они были инжектированы. Этот метод широко используется в программировании, особенно в области вредоносного программного обеспечения и отладки.

Основная цель инжектирования DLL файлов состоит в том, чтобы расширить функциональность программы или изменить ее поведение без необходимости изменять исходный код программы. Это может быть полезно в различных сценариях, например, для подмены функций или методов программы, для отладки или оптимизации кода, а также для внедрения вредоносного кода с целью получить незаконный доступ или украсть информацию.

Процесс инжектирования DLL файлов обычно состоит из нескольких этапов. Сначала необходимо выбрать целевую программу или процесс, в который будет инжектирована DLL. Затем следует загрузить DLL файл в память, используя различные методы, такие как вызов функций операционной системы или использование специальных инструментов.

После загрузки DLL следующий шаг - найти в памяти процесса нужные точки входа или функции, которые можно перехватить или заменить. Это может быть достигнуто с помощью поиска символов или использования фильтров импорта или экспорта DLL. После нахождения нужной функции можно изменить ее поведение, например, вызвав другую функцию внутри инжектированной DLL.

Что такое инжектирование DLL файлов и для чего оно нужно

Инжектирование DLL файлов может иметь различные применения и предоставлять различные возможности разработчикам и исследователям. Одно из основных применений - это внедрение DLL файлов в процессы других приложений для изменения или расширения их функциональности. Например, это может быть полезно, если нужно изменить поведение программы без доступа к исходному коду.

Использование инжектирования DLL файлов также может быть полезным для отладки и анализа работающих программ. Путем внедрения DLL файлов разработчики могут получить доступ к внутренним переменным и функциям программы, а также установить точки останова для отладки.

Кроме того, инжектирование DLL файлов может использоваться специалистами по безопасности как метод анализа вредоносных программ. Инжектирование DLL позволяет исследователям внедрять свой код в процессы вредоносных программ для мониторинга и анализа их деятельности.

В целом, инжектирование DLL файлов является мощным инструментом, который может быть использован для различных целей, от расширения функциональности программ до анализа вредоносных программ. Однако, следует отметить, что использование инжектирования DLL файлов может быть незаконным или нарушать правила использования программного обеспечения, поэтому необходимо быть осторожным и использовать его только в соответствии с законодательством и политикой использования программного обеспечения.

Основы

Основная идея инжектирования DLL заключается в том, чтобы загрузить DLL файл в адресное пространство памяти целевого процесса и выполнить внедренный код. Это позволяет внедренному коду иметь доступ к ресурсам и функциональности программы, к которой он был инжектирован.

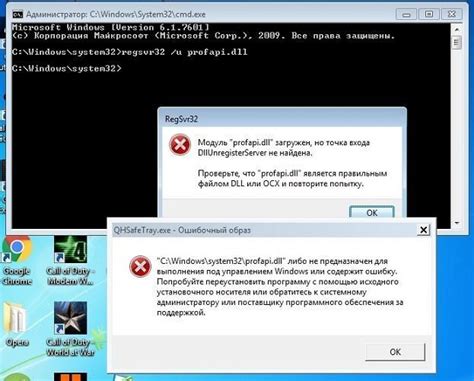

Процесс инжектирования DLL может быть достигнут различными способами. Один из наиболее распространенных способов - использование функции Windows API LoadLibrary. Эта функция позволяет загрузить DLL файл в адресное пространство памяти процесса. После загрузки DLL, ее экспортные функции могут быть вызваны из самого процесса.

Кроме LoadLibrary, существуют и другие функции Windows API, такие как GetProcAddress и CreateRemoteThread, которые могут использоваться для инжектирования и выполнения кода в целевом процессе. Эти функции предоставляют более гибкий и мощный набор инструментов для инжектирования DLL в сравнении с простым использованием LoadLibrary.

Однако, инжектирование DLL файлов может иметь и негативные последствия. Неправильное инжектирование или использование вредоносного кода может привести к сбою программы, потере данных или даже к проникновению злоумышленника в компьютер. Поэтому важно использовать эту технику с осторожностью и только в целях, соответствующих закону и этичным принципам.

Как работает инжектирование DLL файлов в процессы

Инжектирование DLL файлов происходит посредством модификации адресного пространства процесса, в который нужно загрузить DLL. Этот процесс состоит из следующих шагов:

1. Выбор целевого процесса.

Первым шагом необходимо выбрать процесс, в котором нужно загрузить DLL файл. Для этого необходимо получить идентификатор процесса (PID), который можно получить с помощью специальных системных функций.

2. Выделение памяти в адресном пространстве процесса.

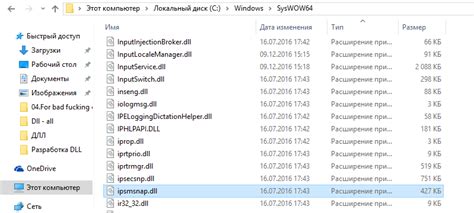

Для загрузки DLL файла необходимо выделить свободное место в адресном пространстве выбранного процесса. Для этого используются функции операционной системы, такие как VirtualAllocEx или VirtualAlloc.

3. Загрузка DLL файла.

После выделения памяти в адресном пространстве процесса, загружается нужный DLL файл. Он может быть скопирован извне или сгенерирован динамически в памяти. Обычно для загрузки используют функцию LoadLibrary.

4. Резолюция импорта и установка хуков.

После загрузки DLL файла, процесс должен резолвировать (использовать) функции из этой DLL. Для этого важно установить правильные адреса в таблицу импорта процесса с помощью функции GetProcAddress. Также инжектор может устанавливать хуки на некоторые функции, чтобы получить полный контроль над процессом.

5. Запуск процесса.

После всех необходимых операций, процесс запускается и начинает выполнять код из загруженных DLL файлов. Эти DLL могут модифицировать поведение программы, внедряться в ее функционал или выполнять дополнительные действия.

Инжектирование DLL файлов имеет широкий спектр применения: от подключения дополнительных функций и расширений в программы, до создания троянских программ и вредоносных приложений. Важно отметить, что не все инжектирование DLL файлов является незаконным или вредоносным действием, и в некоторых случаях это может быть полезным инструментом разработчиков или исследователей.

Популярные методы инжектирования

- Static Linking (Статическое связывание)

- Dynamic Linking (Динамическое связывание)

- Process Hollowing (Процесс "пустышка")

- Thread Hijacking (Похищение потока)

- Reflective DLL Injection (Рефлексивное инжектирование DLL)

Этот метод инжектирования DLL-файлов осуществляется путем напрямую указания на внешнюю библиотеку во время компиляции программы. Таким образом, код DLL-файла статически включается в исполняемый файл, и во время выполнения программы этот код уже находится в адресном пространстве процесса.

Данный метод инжектирования DLL-файлов осуществляется путем загрузки DLL-файла в память процесса во время выполнения программы. Для загрузки DLL-файла используются функции операционной системы, такие как LoadLibrary или LoadLibraryEx. После загрузки DLL-файла, его экспортируемые функции становятся доступными для вызова из кода программы.

Этот метод инжектирования основан на создании нового процесса и его последующей замене подмененным кодом из DLL-файла. Сначала создается "пустышка" - новый процесс, который будет заменен. Затем код из DLL-файла копируется в адресное пространство этого процесса. После этого оригинальный код процесса заменяется кодом из DLL-файла, и процесс запускается. Таким образом, в результате выполнения процесса будет загружен и выполнен код из DLL-файла.

Этот метод инжектирования основан на изменении потока выполнения программы для внедрения кода DLL-файла. Суть метода заключается в приостановке работы потока программы и замене его адреса возврата на адрес функции из DLL-файла. Затем поток возобновляется, и когда достигается указанный адрес, выполняется код функции из DLL-файла.

Этот метод инжектирования основан на использовании особенностей определенного типа DLL-файлов, которые могут быть загружены в память процесса без использования стандартных функций операционной системы. Вместо этого, код из DLL-файла выполняется напрямую из памяти без дополнительной загрузки. Этот метод позволяет обойти некоторые защитные механизмы и избежать обнаружения инжектирования.