Шифрование WEP (Wired Equivalent Privacy), что можно перевести как "шифрование, эквивалентное проводной связи", является одним из первых протоколов шифрования, применяемых в беспроводных сетях. Его основной целью было обеспечение безопасности передачи данных, чтобы она была настолько же защищена, как и проводная связь.

WEP использует алгоритм RC4 (Rivest Cipher 4), который использует один и тот же ключ для шифрования и дешифрования данных. Данное шифрование работает на физическом уровне, защищая данные от прослушивания по радиоканалу. Однако, с течением времени стали известны уязвимости WEP, которые позволяли злоумышленникам легко получать доступ к зашифрованным данным.

Зачем же тогда использовать WEP? Для начала, WEP все еще является одним из стандартных протоколов безопасности, который поддерживается многими устройствами. Если вы используете старое устройство, которое не поддерживает более современные протоколы шифрования, то WEP может быть вашим единственным вариантом. Кроме того, его использование может повысить уровень безопасности в вашей домашней сети, поскольку многие пользователи до сих пор не включают никакого вида шифрования.

Однако, не стоит полагатьсШифрование WEP: зачем оно нужно

Основная цель использования шифрования WEP заключается в том, чтобы предотвратить перехват и расшифровку передаваемой информации в беспроводной сети. Без шифрования, любой, кто находится в зоне действия сети, может перехватить пакеты данных и получить доступ к конфиденциальной информации, такой как пароли, информация о банковских счетах и другие личные данные.

WEP обеспечивает защиту данных путем шифрования их передачи между беспроводными устройствами. Для этого используется ключ, который передается как часть заголовка каждого передаваемого пакета данных. Только устройства, имеющие правильный ключ, могут расшифровать и прочитать информацию.

Хотя WEP был широко использован в прошлом для защиты беспроводных сетей, сейчас он считается устаревшим и легко подверженным взлому. Уязвимости в протоколе WEP позволяют злоумышленникам получить доступ к защищенным данным, разгадав ключ шифрования. Вместо использования WEP рекомендуется использовать более современные и безопасные протоколы шифрования, такие как WPA и WPA2.

WEP: основные принципы работы

Основными принципами работы WEP являются:

- Использование симметричного шифрования. Весь трафик в беспроводной сети шифруется с помощью общего секретного ключа, который известен всем устройствам, подключенным к сети.

- Использование алгоритма RC4. Данные передаются в зашифрованном виде с помощью шифра RC4, который использует псевдослучайную последовательность битов для выполнения операций шифрования и дешифрования.

- Использование вектора инициализации (IV). Для повышения безопасности, WEP добавляет к каждому шифрованному пакету 24-битный вектор инициализации, который используется в процессе шифрования.

- Использование проверочной суммы (CRC). Каждый шифрованный пакет содержит CRC, который позволяет проверить целостность данных при их приеме и дешифровании.

Однако стоит отметить, что WEP имеет ряд серьезных уязвимостей, из-за которых его использование в настоящее время не рекомендуется.

Как работает WEP: алгоритм шифрования

Основной принцип работы WEP основывается на использовании секретного ключа, которым шифруются данные, и которым эти данные затем дешифруются при их приеме. Для шифрования данных используется алгоритм RC4 (потоковый шифр).

WEP использует 64-битные и 128-битные ключи для шифрования данных. Ключ можно задать вручную, либо сгенерировать автоматически. Для шифрования данных в WEP также используется инициализирующий вектор, ключевой поток и операция XOR (исключающее ИЛИ).

Однако, несмотря на то, что WEP был разработан для обеспечения безопасности в беспроводных сетях, с течением времени было выяснено, что алгоритм WEP не обеспечивает должного уровня безопасности. WEP стал уязвим к различным атакам и методам взлома.

Преимущества WEP Недостатки WEP Простота настройки Низкий уровень безопасности Широкое распространение Легкость взлома Поддержка различных устройств Проблемы совместимости Общая рекомендация состоит в том, чтобы использовать более современные и безопасные алгоритмы шифрования, такие как WPA (Wi-Fi Protected Access) или WPA2, которые обладают более высоким уровнем безопасности.

Основные уязвимости WEP

Шифрование WEP (Wired Equivalent Privacy) было разработано для защиты беспроводных сетей от несанкционированного доступа и перехвата данных. Однако, с течением времени было обнаружено несколько основных уязвимостей, которые делают WEP небезопасным:

1. Слабые ключи WEP использует 40-битный или 104-битный ключ, который шифрует данные. Однако, ключи довольно короткие и могут быть легко подобраны с использованием специального программного обеспечения. Это означает, что злоумышленник может получить доступ к защищенной сети, даже если он не знает ключ. 2. Повторное использование вектора инициализации WEP использует вектор инициализации (IV) вместе с ключом для шифрования данных. Проблема заключается в том, что WEP повторно использует IV вместо генерации нового, что делает его более уязвимым для атак. Злоумышленник может анализировать шифротекст и определить повторяющиеся IV, что позволяет ему легко подобрать ключ. 3. Фрагментация WEP позволяет разбивать данные на фрагменты для передачи через беспроводную сеть. Однако, уязвимость заключается в том, что каждый фрагмент использует тот же ключ и IV. Это упрощает задачу злоумышленника, так как он может захватить и анализировать несколько фрагментов для восстановления ключа. 4. Отсутствие аутентификации WEP не предоставляет надежной аутентификации клиентов, которая позволяет отличить легальные устройства от несанкционированных. Это означает, что злоумышленник может подключиться к сети, используя украденное или поддельное устройство, и получить доступ к защищенной информации. В целом, WEP является устаревшим и небезопасным протоколом шифрования. Рекомендуется использовать более современные и надежные протоколы, такие как WPA (Wi-Fi Protected Access) или WPA2, для обеспечения безопасности беспроводных сетей.

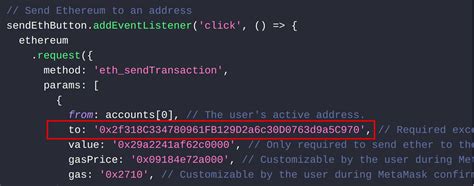

Атаки на WEP: перехват трафика

Перехват трафика является одним из наиболее распространенных и опасных видов атак на шифрование WEP. Эта атака позволяет злоумышленнику перехватить передаваемые данные через несекьюрные беспроводные сети.

Атака перехвата трафика осуществляется путем сбора достаточного количества зашифрованных пакетов данных, передаваемых в беспроводной сети. Злоумышленник затем использует слабости в алгоритмах шифрования WEP для восстановления ключа шифрования. После этого, он может дешифровать перехваченные данные и получить доступ к конфиденциальной информации.

Типы атак на WEP: Описание: ARP Injection Атака, при которой злоумышленник вводит ложные ARP-пакеты в беспроводную сеть для перехвата и модификации трафика. Dictionary Attack Атака, при которой злоумышленник использует словарь известных ключей для попытки подбора правильного ключа шифрования WEP. FMS Attack Атака, основанная на слабостях алгоритма RC4 (распределение уникальных значений ключа) и методе слабых ключей. Korek Chop Chop Attack Атака, опирающаяся на слабость алгоритма шифрования WEP при передаче дублированных зашифрованных пакетов. Все эти атаки могут быть успешно выполнены, если сеть использует устаревшие методы шифрования WEP. В таких случаях рекомендуется использовать более современные методы безопасности, такие как WPA (Wi-Fi Protected Access) или WPA2 (Wi-Fi Protected Access 2).