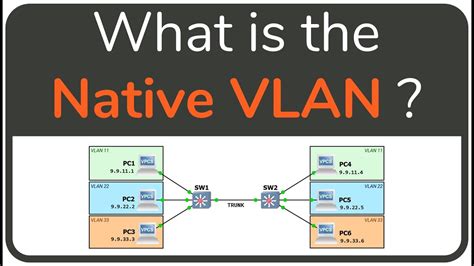

В сетевых технологиях VLAN (Virtual Local Area Network) – это метод разбиения сети на виртуальные сегменты. Каждому VLAN присваивается определенный идентификатор (VLAN ID), что позволяет управлять трафиком в сети, изолировать определенные группы устройств и обеспечивать безопасность.

Native VLAN – это особый VLAN, который используется по умолчанию при передаче трафика между различными устройствами. В отличие от других VLAN, у которых присутствует явное маркирование, трафик в native VLAN передается без меток.

Зачем нужен native VLAN? Основная цель использования native VLAN состоит в том, чтобы обеспечить совместимость сетевых устройств различных производителей. Некоторые устройства или программы не поддерживают работу с метками VLAN, поэтому требуется использование native VLAN для обеспечения совместимости.

Native VLAN: определение и функции

Основная функция Native VLAN заключается в обеспечении совместимости между сетевыми устройствами, работающими с разными протоколами VLAN. Он позволяет связать неуправляемые сетевые устройства, которые не поддерживают тегирование VLAN, с удаленным сетевым коммутатором, который настроен на использование VLAN.

При передаче кадров через Native VLAN на коммутаторе, кадры не маркируются тегами VLAN. Это означает, что они передаются в неотмеченном виде, что может быть полезным для устройств, неспособных обрабатывать тегированную информацию.

Кроме того, Native VLAN используется для безопасности сети. Он может быть настроен с использованием специальных политик безопасности, чтобы предотвратить несанкционированный доступ к сегментам сети, настроенным с использованием других VLAN.

Важно отметить, что Native VLAN должен быть настроен на обоих концах линии связи, чтобы обеспечить правильную работу. Если на одном конце протокол VLAN не настроен правильно, это может привести к неполадкам в сети.

Возможные проблемы с native VLAN

1. Уязвимость сети.

Использование одного и того же VLAN для управления и данных может создать уязвимость в безопасности сети. Если настройки native VLAN не были изменены, злоумышленники могут получить несанкционированный доступ к управляющим пакетам, таким как протоколы динамической маршрутизации или управления сетью.

2. Ошибки в настройках.

Ошибки в настройках native VLAN могут привести к некорректной маршрутизации данных. Неправильная конфигурация VLAN tagging может привести к возникновению сетевых петель или даже полной недоступности сети.

3. Ошибки в конфигурации коммутаторов.

Если у разных коммутаторов в сети разная настройка native VLAN, это может привести к некорректной передаче данных между коммутаторами и устройствами. В результате возникнут проблемы с подключением и передачей данных в сети.

4. Невозможность разделения трафика.

Использование одного VLAN для управления и данных может привести к тому, что трафик разных типов будет перемешиваться. Например, широковещательные пакеты управления могут засорять полосу пропускания сети, что отрицательно скажется на производительности и надежности сети.

5. Возможность атаки через VLAN hopping.

Если настройки native VLAN не были изменены, злоумышленники могут использовать атаку VLAN hopping, чтобы получить несанкционированный доступ к данным, находящимся в других VLAN. Это особенно критично, если в сети хранятся конфиденциальные данные или происходит передача чувствительной информации.

Чтобы избежать возможных проблем с native VLAN, необходимо тщательно настраивать и проверять конфигурацию VLAN на сетевых устройствах, использовать разные VLAN для управления и данных, а также применять дополнительные механизмы безопасности, такие как контроль доступа к сети (NAC) и виртуальные частные сети (VPN).

Внешние угрозы native VLAN

Однако использование native VLAN может представлять угрозу для безопасности сети. Вот несколько внешних угроз, связанных с native VLAN:

1. ARP-атаки. Атакующий может воспользоваться native VLAN, чтобы перехватывать или подделывать ARP-запросы и ответы и получить доступ к сетевому трафику.

2. MAC-флуд. Злоумышленник может использовать native VLAN для сетевого флуда, отправляя множество фреймов с поддельными MAC-адресами в сеть. Это может вызвать перегрузку коммутаторов и отказ в обслуживании.

3. VLAN-хоппинг. Защита native VLAN может быть недостаточной, что может позволить злоумышленнику проникнуть в другие VLAN и получить доступ к конфиденциальным данным.

4. ARP-перехват. Поскольку native VLAN обычно является общедоступным, злоумышленники могут использовать ARP-перехват, чтобы перехватывать или подделывать ARP-пакеты и получить доступ к приватным данным.

Для обеспечения безопасности сети рекомендуется отключить использование native VLAN или правильно настроить входящий и исходящий трафик для каждого VLAN.

Внутренние угрозы native VLAN

Внутренние угрозы native VLAN могут возникнуть, если злоумышленник получит несанкционированный доступ к VLAN-порту, который настроен для native VLAN. Это может произойти, например, если сотрудник с недостаточными привилегиями подключит свое устройство к порту, предназначенному для подключения устройств других сотрудников.

Злоумышленник, получив доступ к native VLAN, может начать осуществлять атаки на другие устройства в сети VLAN, перехватывать трафик и осуществлять прослушивание. Он может также манипулировать сетевыми пакетами, изменять их содержимое и создавать бродкаст-штормы, что может привести к снижению производительности сети и нарушению работы сервисов.

Кроме того, злоумышленник может использовать доступ к native VLAN для получения конфиденциальной информации, такой как пароли и учетные записи сотрудников. Он может также внедрить вредоносное ПО на другие устройства в сети VLAN, чтобы осуществлять дополнительные атаки и украсть ценные данные.

Для защиты от внутренних угроз native VLAN необходимо предпринять следующие меры:

- Ограничить физический доступ к VLAN-портам, установив контроль над физическими соединениями.

- Настроить функцию Port Security для VLAN-портов, чтобы предотвратить подключение несанкционированных устройств.

- Использовать аутентификацию на уровне порта, чтобы обеспечить идентификацию и аутентификацию устройств и пользователей, подключенных к VLAN-порту.

- Мониторить сеть и анализировать сетевой трафик для выявления подозрительной активности и атак внутри VLAN.

Применение этих мер позволит снизить угрозы безопасности, связанные с использованием native VLAN и обеспечит более безопасное функционирование сети VLAN в организации.